MEGOGO — це провайдер розваг, у якого завжди є чим вас потішити. Це як ніби ви купили собі все телебачення одразу, а з ним у пакеті йшли ще й кінотеатри, ігри, книжки та подкасти. Величезна бібліотека, де є все потрібне під будь-який настрій: фільми, канали, шоу, футбол, мультики — дивіться досхочу! Адже, будьмо щирі, у світі не так багато речей, приємніших за старий добрий диван, гарне шоу та щось смачненьке.

MEGOGO — це провайдер розваг, у якого завжди є чим вас потішити. Це як ніби ви купили собі все телебачення одразу, а з ним у пакеті йшли ще й кінотеатри, ігри, книжки та подкасти. Величезна бібліотека, де є все потрібне під будь-який настрій: фільми, канали, шоу, футбол, мультики — дивіться досхочу! Адже, будьмо щирі, у світі не так багато речей, приємніших за старий добрий диван, гарне шоу та щось смачненьке.

- Підключитися

- Сплатити

- Покриття

- Обладнання

- КОЛОяльність

-

Інші послуги

Інші послуги

Trinity — національний онлайн-кінотеатр із доступом до українського національного та преміального HD-телебачення, а також рейтингових світових кінохітів. На платформі представлені національні, та міжнародні телеканали, а також кінозал із рейтинговими фільмами, прем’єрами та мультфільмами. Крім цього, зібрана бібліотека із кращими світовими серіалами

Trinity — національний онлайн-кінотеатр із доступом до українського національного та преміального HD-телебачення, а також рейтингових світових кінохітів. На платформі представлені національні, та міжнародні телеканали, а також кінозал із рейтинговими фільмами, прем’єрами та мультфільмами. Крім цього, зібрана бібліотека із кращими світовими серіалами Ajax створює охоронні системи, які допомагають людям не турбуватися про те, що грабіжники, раптова пожежа або затоплення завдадуть шкоди житлу або здоров’ю. Ajax розумна, надійна і блискавична. Вона реагує тільки на реальні небезпеки, а не на помилкові тривоги. Якщо щось трапиться, вона миттєво повідомить вас і допоможе запобігти серйозним проблемам

Ajax створює охоронні системи, які допомагають людям не турбуватися про те, що грабіжники, раптова пожежа або затоплення завдадуть шкоди житлу або здоров’ю. Ajax розумна, надійна і блискавична. Вона реагує тільки на реальні небезпеки, а не на помилкові тривоги. Якщо щось трапиться, вона миттєво повідомить вас і допоможе запобігти серйозним проблемам Міжнародний стартап у сфері послуг розумного дому зі спеціалізацією на комплексній автоматизації об'єктів нерухомості. Екосистема OMO підтримує тисячі розумних пристроїв різних брендів і вирішує складні завдання з автоматизації власності

Міжнародний стартап у сфері послуг розумного дому зі спеціалізацією на комплексній автоматизації об'єктів нерухомості. Екосистема OMO підтримує тисячі розумних пристроїв різних брендів і вирішує складні завдання з автоматизації власності Хотіли б отримувати послуги Інтернету та Телебачення у вашому багатоквартирному або приватному будинку, але не знайшли нас у переліку доступних для підключення у вашому місці проживаня - не проблема! Звертайтесь до нас та отримайте пропозицію щодо підключення.

Хотіли б отримувати послуги Інтернету та Телебачення у вашому багатоквартирному або приватному будинку, але не знайшли нас у переліку доступних для підключення у вашому місці проживаня - не проблема! Звертайтесь до нас та отримайте пропозицію щодо підключення. - Акції та Новини

- Часті питання

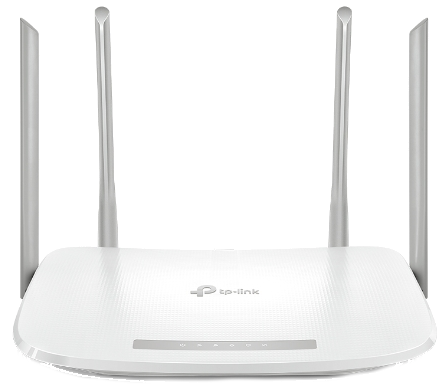

Гігабітний Wi-Fi за 1299 грн

Гігабітний Wi-Fi за 1299 грн